조사단 "코어망 이전 구간 평문 노출 가능"

소액결제·인증문자 탈취 정황…유심키는 미확인

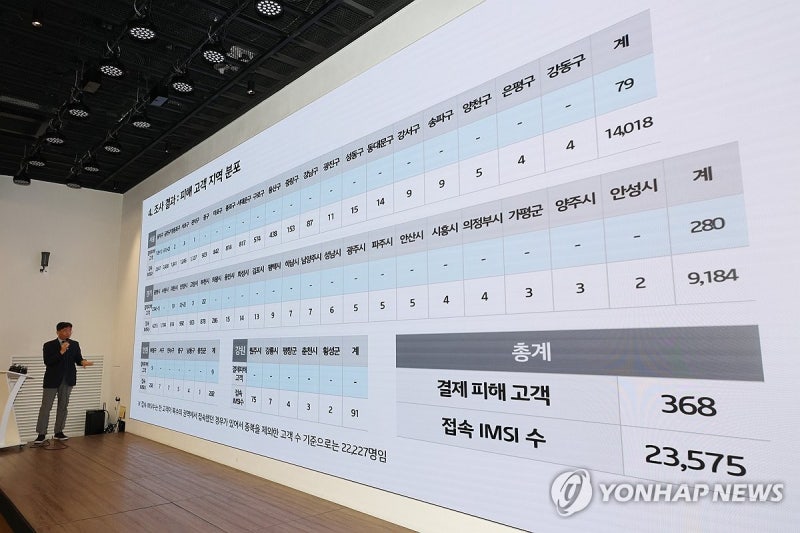

KT, 소액결제·개인정보 유출피해 관련 전수조사 결과 발표

(서울=연합뉴스) 임화영 기자 = 서창석 KT 네트워크 부문 부사장이 17일 서울 종로구 KT광화문빌딩 웨스트에서 소액결제 및 개인정보 유출 피해 관련 전수 조사 결과를 발표하고 있다. 2025.10.17 hwayoung7@yna.co.kr

(서울=연합뉴스) 박형빈 기자 = KT 소액결제 사태에 사용된 불법 초소형 기지국(펨토셀)이 종단 암호화를 해제할 수 있던 것으로 파악되면서 광범위한 도청이 이뤄졌을 가능성이 제기된다.

KT 해킹 사고를 조사하는 민관 합동조사단은 지난 6일 중간 조사 브리핑에서 해커들이 펨토셀을 조작해 자동응답방식(ARS), 문자메시지(SMS) 등 소액결제 인증정보를 탈취했을 가능성을 제시했다.

그간 두 인증수단을 통해 무단 결제가 이뤄진 경위가 명확하지 않았으나 이번 발표로 실마리가 잡힌 셈이다.

종단 암호화란 데이터가 통신을 시작하는 단계부터 최종 수신까지 모든 과정에서 암호화를 유지해 중간 서버에서 데이터를 복호화할 수 없도록 하는 방식이다.

이동통신 3사 역시 국제표준화기구와 한국정보통신기술협회 권고에 따라 단말에서 코어망까지 단말에서 코어망까지 문자·음성 시그널링(통화 시 상대방 식별, 세션 연결·해제 등을 관리하는 정보)을 암호화하고 있다.

예컨대 사용자가 문자메시지를 보내면 원문은 암호화 알고리즘과 키로 변환돼 코어망까지 전송되며 중간 장치에서는 내용을 알아볼 수 없다.

그러나 해커는 펨토셀 단계에서 종단 암호화를 해제할 수 있었고, 인증정보를 평문으로 빼돌려 인증·결제에 사용한 정황이 포착된 것이다.

KT 침해사고 중간 조사결과 발표

(서울=연합뉴스) 이정훈 기자 = 최우혁 과학기술정보통신부 네트워크정책실장이 6일 서울 종로구 정부서울청사에서 KT 침해사고 중간 조사결과를 발표하고 있다. 2025.11.6 uwg806@yna.co.kr

조사단은 펨토셀의 하드웨어·소프트웨어를 자체 개발·조작해 전송되는 내용을 가로채는 기능을 구현할 수 있다고 보고 실험을 통해 입증했다. 다만 구체적인 방식과 기술적 세부 사항은 공개하지 않았다.

이에 문자·음성 통화 등 일반 통신 데이터까지 해커가 접근했을 가능성이 커졌다. 개인 통화·문자 내용이 수집돼 사생활 침해와 개인정보 악용으로 이어질 수 있다는 우려도 나온다.

전문가들도 가능성을 완전히 배제하기는 어렵다고 본다.

김용대 카이스트 교수는 "데이터, 문자, 통화는 각각 다른 방식으로 전송되는데, 일반 데이터는 따로 암호화가 추가로 돼 (평문으로 읽을 수 없지만) 문자와 음성은 가능할 수 있다"고 말했다.

한 보안업체 대표도 "인증용 문자·전화의 발송 메커니즘이 일반 문자·전화와 다르지 않다면 다른 정보에도 접근했을 가능성이 있다"며 "특정 조건이 갖춰진 상황에서 코어망으로 향하기 전 트래픽을 바꿔치기했을 수도 있다"고 봤다.

조사단은 이런 가능성에 대해 전문가 자문 및 추가 실험을 통해 살필 방침이다.

한편, 소액결제에 필요한 이름과 생년월일 등 개인정보가 어떻게 유출됐는지는 여전히 알 수 없다.

KT는 BPF도어(BPFDoor)라는 악성 코드에 지난해 서버 43대가 대량 감염된 사실을 인지하고도 이를 은폐한 것으로 최근 드러났는데, 이 당시 개인정보가 유출돼 소액결제 범행에 결합했을 가능성도 있다.

최우혁 조사단장은 "아직 휴대전화 불법 복제에 필요한 유심키 유출은 확인되지 않았다"면서도 "여러 추가 사고 건과 관련성이 있는지 면밀하게 살펴볼 예정"이라고 말했다.

binzz@yna.co.kr

소액결제·인증문자 탈취 정황…유심키는 미확인

(서울=연합뉴스) 임화영 기자 = 서창석 KT 네트워크 부문 부사장이 17일 서울 종로구 KT광화문빌딩 웨스트에서 소액결제 및 개인정보 유출 피해 관련 전수 조사 결과를 발표하고 있다. 2025.10.17 hwayoung7@yna.co.kr

(서울=연합뉴스) 박형빈 기자 = KT 소액결제 사태에 사용된 불법 초소형 기지국(펨토셀)이 종단 암호화를 해제할 수 있던 것으로 파악되면서 광범위한 도청이 이뤄졌을 가능성이 제기된다.

KT 해킹 사고를 조사하는 민관 합동조사단은 지난 6일 중간 조사 브리핑에서 해커들이 펨토셀을 조작해 자동응답방식(ARS), 문자메시지(SMS) 등 소액결제 인증정보를 탈취했을 가능성을 제시했다.

그간 두 인증수단을 통해 무단 결제가 이뤄진 경위가 명확하지 않았으나 이번 발표로 실마리가 잡힌 셈이다.

종단 암호화란 데이터가 통신을 시작하는 단계부터 최종 수신까지 모든 과정에서 암호화를 유지해 중간 서버에서 데이터를 복호화할 수 없도록 하는 방식이다.

이동통신 3사 역시 국제표준화기구와 한국정보통신기술협회 권고에 따라 단말에서 코어망까지 단말에서 코어망까지 문자·음성 시그널링(통화 시 상대방 식별, 세션 연결·해제 등을 관리하는 정보)을 암호화하고 있다.

예컨대 사용자가 문자메시지를 보내면 원문은 암호화 알고리즘과 키로 변환돼 코어망까지 전송되며 중간 장치에서는 내용을 알아볼 수 없다.

그러나 해커는 펨토셀 단계에서 종단 암호화를 해제할 수 있었고, 인증정보를 평문으로 빼돌려 인증·결제에 사용한 정황이 포착된 것이다.

(서울=연합뉴스) 이정훈 기자 = 최우혁 과학기술정보통신부 네트워크정책실장이 6일 서울 종로구 정부서울청사에서 KT 침해사고 중간 조사결과를 발표하고 있다. 2025.11.6 uwg806@yna.co.kr

조사단은 펨토셀의 하드웨어·소프트웨어를 자체 개발·조작해 전송되는 내용을 가로채는 기능을 구현할 수 있다고 보고 실험을 통해 입증했다. 다만 구체적인 방식과 기술적 세부 사항은 공개하지 않았다.

이에 문자·음성 통화 등 일반 통신 데이터까지 해커가 접근했을 가능성이 커졌다. 개인 통화·문자 내용이 수집돼 사생활 침해와 개인정보 악용으로 이어질 수 있다는 우려도 나온다.

전문가들도 가능성을 완전히 배제하기는 어렵다고 본다.

김용대 카이스트 교수는 "데이터, 문자, 통화는 각각 다른 방식으로 전송되는데, 일반 데이터는 따로 암호화가 추가로 돼 (평문으로 읽을 수 없지만) 문자와 음성은 가능할 수 있다"고 말했다.

한 보안업체 대표도 "인증용 문자·전화의 발송 메커니즘이 일반 문자·전화와 다르지 않다면 다른 정보에도 접근했을 가능성이 있다"며 "특정 조건이 갖춰진 상황에서 코어망으로 향하기 전 트래픽을 바꿔치기했을 수도 있다"고 봤다.

조사단은 이런 가능성에 대해 전문가 자문 및 추가 실험을 통해 살필 방침이다.

한편, 소액결제에 필요한 이름과 생년월일 등 개인정보가 어떻게 유출됐는지는 여전히 알 수 없다.

KT는 BPF도어(BPFDoor)라는 악성 코드에 지난해 서버 43대가 대량 감염된 사실을 인지하고도 이를 은폐한 것으로 최근 드러났는데, 이 당시 개인정보가 유출돼 소액결제 범행에 결합했을 가능성도 있다.

최우혁 조사단장은 "아직 휴대전화 불법 복제에 필요한 유심키 유출은 확인되지 않았다"면서도 "여러 추가 사고 건과 관련성이 있는지 면밀하게 살펴볼 예정"이라고 말했다.

binzz@yna.co.kr

댓글목록

등록된 댓글이 없습니다.